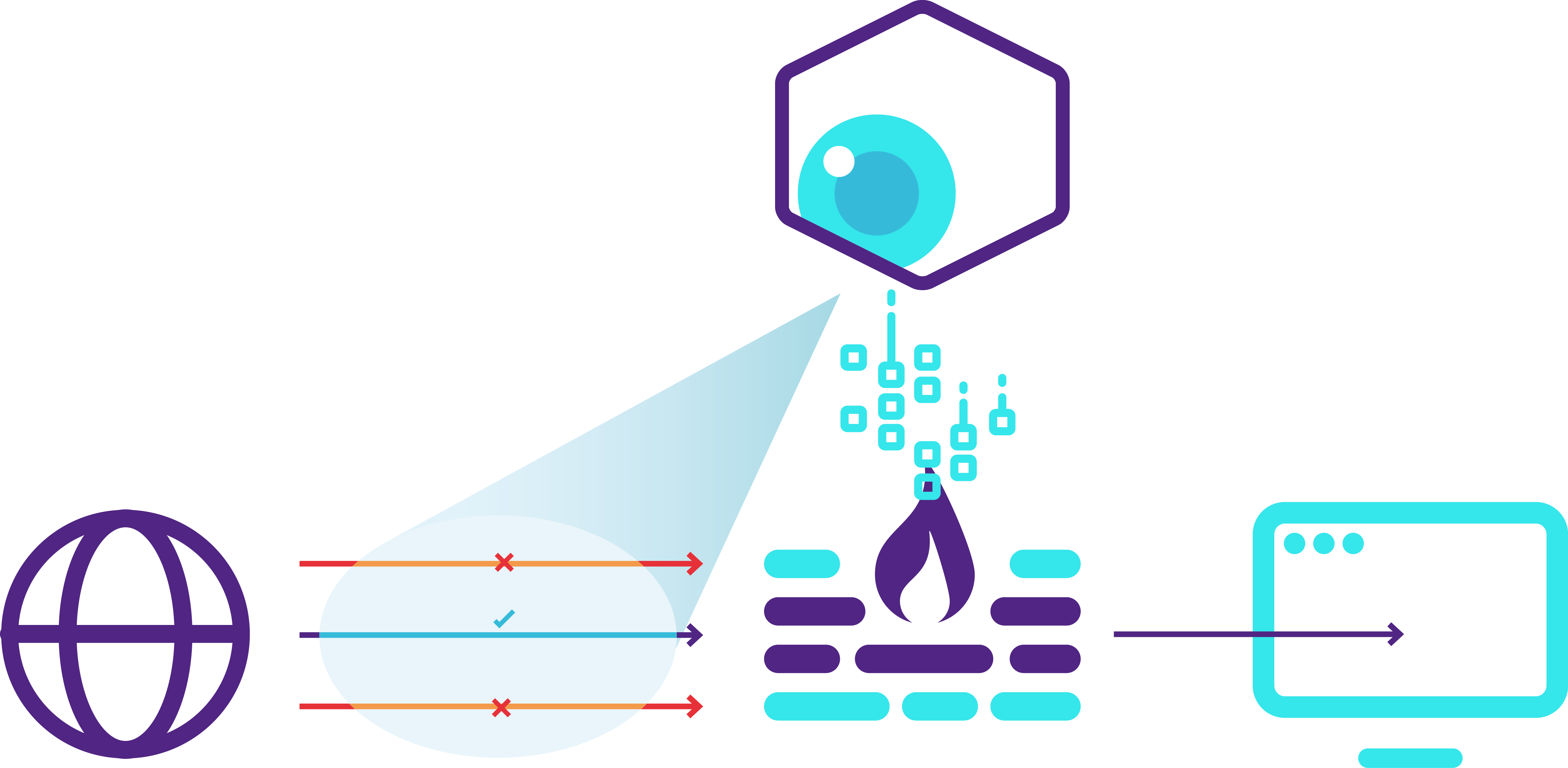

Seer Box è l’unica soluzione che consente di ricostruire la logica di funzionamento di un’applicazione web a partire dal traffico generato dagli utenti, consentendo dunque di colmare il gap fra le funzioni development, operations, e security che costituisce spesso un limite alle possibilità di proteggere efficacemente le applicazioni e servizi web

Come proteggo applicazioni fuori supporto e non documentate?

La conoscenza puntuale delle logiche di funzionamento di un’applicazione o servizio così come sono state concepite dagli sviluppatori, rappresentano un’informazione preziosa quando deve essere definita e implementata una policy di protezione.

Tuttavia, non è tutt’oggi raro che soprattutto all’interno di organizzazioni complesse, come le grandi realtà del mondo bancario o la pubblica amministrazione, dove sono presenti molteplici applicazioni sviluppate nel corso del tempo da parte di fornitori diversi e con logiche differenti, ci si trovi a dover proteggere applicazioni e servizi legacy e di cui si sa poco o nulla.

Sotto il profilo della protezione dei servizi questo rappresenta un limite, dato che la mancata conoscenza profonda delle proprie applicazioni limita la possibilità di applicare policy di protezione puntuali e che limitino al massimo il rischio di attacco.

Seer Box ti aiuta a comprendere le tue applicazioni

Il motore di machine learning di cui Seer Box dispone consente agevolmente di superare questo limite, dato che è in grado di ricostruire a partire dal traffico monitorato un modello di funzionamento atteso per l’applicazione consentendo, a partire da questo, di applicare delle policy di protezione puntuali e che limitino le possibilità di attacco.

In presenza di vulnerabilità sfruttabili da parte dell’attaccante, Seer Box consente tramite una procedura guidata e intuitiva, di creare delle patch virtuali tramite le quali le possibilità di sfruttamento delle vulnerabilità vengono significativamente ridotte.

La capacità del sistema di imparare dai dati, consente anche in presenza di scarsa documentazione di definire policy di sicurezza efficaci nel ridurre il pericolo di attacco e senza correre il rischio che queste possano interferire con il regolare funzionamento di servizi e applicazioni.